Events for tag "36c3"

43 min

Speaking Fiction To Power

Strategies and tactics to ‘hack’ public spaces and social…

40 min

Infrastructures in a horizontal farmers community

Human agreements, comunication infrastructures, services in…

47 min

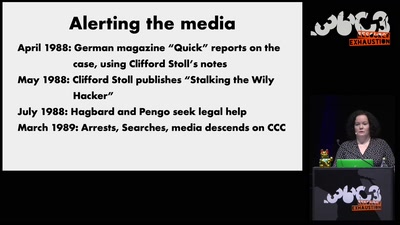

The KGB Hack: 30 Years Later

Looking back at the perhaps most dramatic instance of…

60 min

Katastrophe und Kommunikation am Beispiel Nord-Ost-Syrien

Humanitäre Hilfe zwischen Propaganda, Information und…

55 min

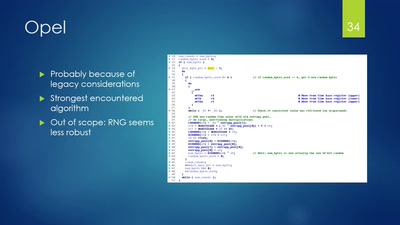

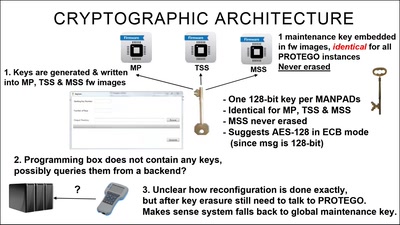

Vehicle immobilization revisited

Uncovering and assessing a second authentication mechanism…

40 min

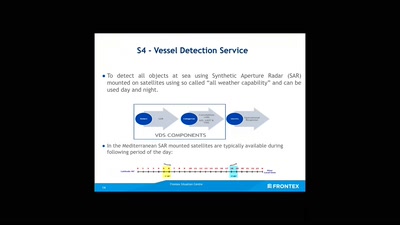

No roborders, no nation, or: smile for a European surveillance propagation

How an agency implements Fortress Europe by degrading…

60 min

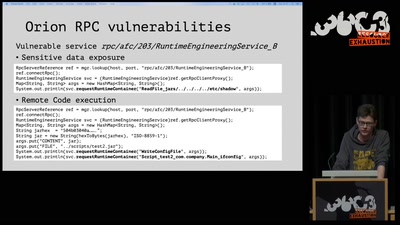

On the insecure nature of turbine control systems in power generation

A security study of turbine control systems in power…

63 min

The Case Against WikiLeaks: a direct threat to our community

How to understand this historic challenge and what we can…

41 min

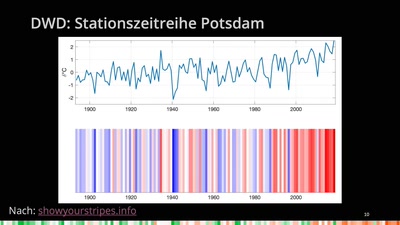

Nutzung öffentlicher Klimadaten

Früher war mehr Schnee

49 min

Creating Resilient and Sustainable Mobile Phones

Be prepared for the coming Digital Winter. And play…

91 min

What the World can learn from Hongkong

From Unanimity to Anonymity

60 min

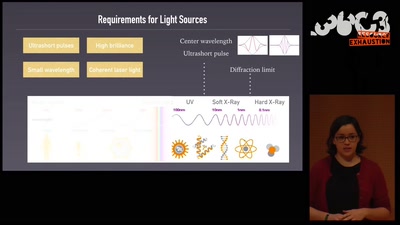

An ultrashort history of ultrafast imaging

Featuring the shortest movies and the largest lasers

35 min

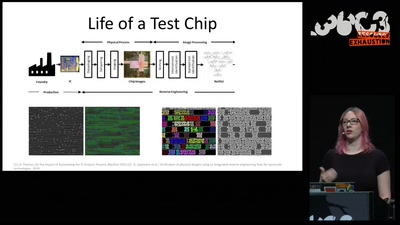

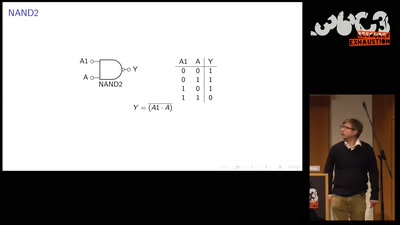

Understanding millions of gates

Introduction to IC reverse engineering for…

52 min

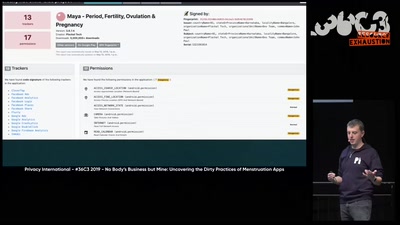

No Body's Business But Mine, a dive into Menstruation Apps

The Not-So Secret Data Sharing Practices Of Menstruation…

60 min

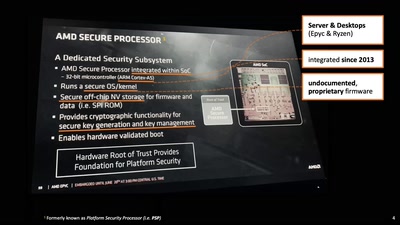

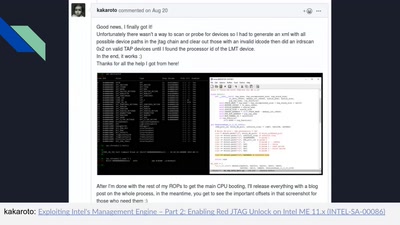

Intel Management Engine deep dive

Understanding the ME at the OS and hardware level

42 min

Wifibroadcast

How to convert standard wifi dongles into digital broadcast…

46 min

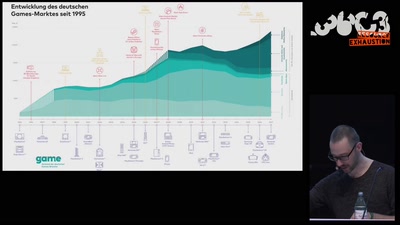

Let’s play Infokrieg

Wie die radikale Rechte (ihre) Politik gamifiziert

115 min

Hacker Jeopardy

Zahlenraten für Geeks

60 min

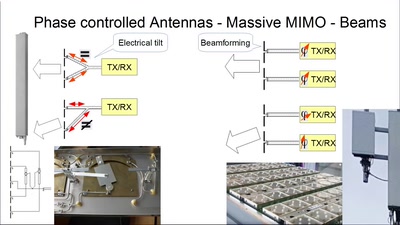

Der Pfad von 4G zu 5G

Die Luftschnittstelle und das Core im Wandel der Zahlen

50 min

Connected Mobility hacken: digital.bike.23

Von E-Bikes in der Connected Mobility zur Entstehung eines…

39 min

Tales of old: untethering iOS 11

Spoiler: Apple is bad at patching

58 min

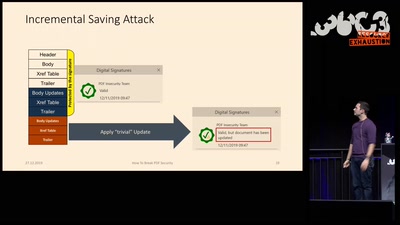

How to Break PDFs

Breaking PDF Encryption and PDF Signatures

60 min

LibreSilicon's Standard Cell Library (de)

show + tell

62 min

HUMUS sapiens

Open Soil Research

63 min

Kritikalität von Rohstoffen - wann platzt die Bombe?

Ein nicht nuklearer Blick auf das Ende der Welt

46 min

SELECT code_execution FROM * USING SQLite;

--Gaining code execution using a malicious SQLite database

64 min

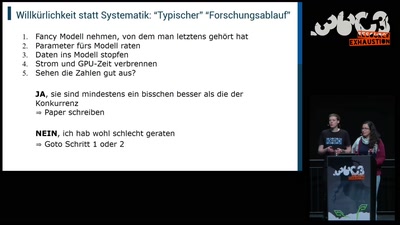

Der Deep Learning Hype

Wie lange kann es so weitergehen?

58 min

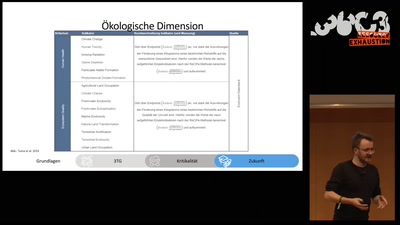

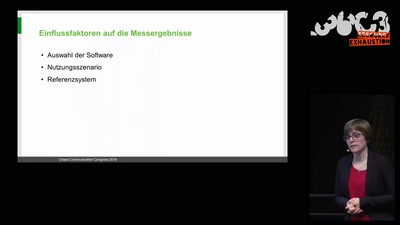

Wie klimafreundlich ist Software?

Einblicke in die Forschung und Ausblick in die…

62 min

Mensch - Kunst – Maschine

Mit künstlicher Intelligenz zu neuer Kunst zum…

41 min

Extinction Rebellion

Jahresrückblick 2019

70 min

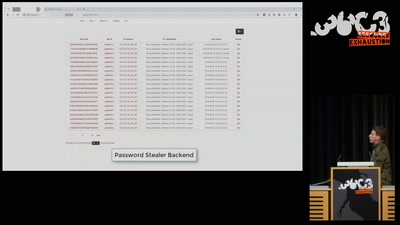

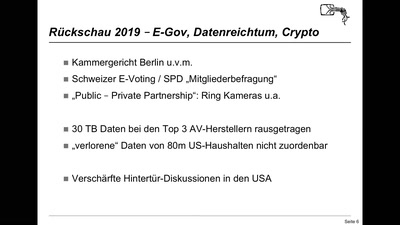

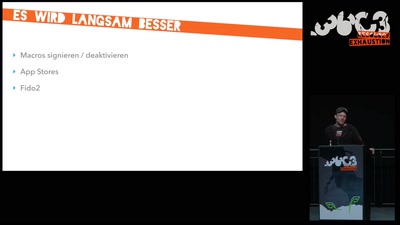

Security Nightmares 0x14

Was Sie schon immer nicht über darüber wissen wollten wer…

60 min

Was hat die PSD2 je für uns getan?

Pleiten, Pech und Pannen in der Zahlungsdiensteregulierung

46 min

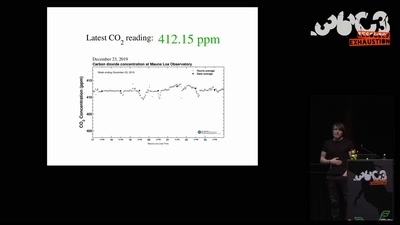

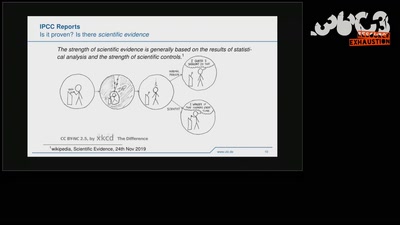

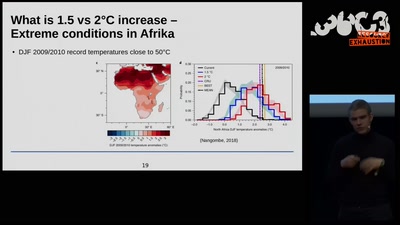

Climate Modelling

The Science Behind Climate Reports

42 min

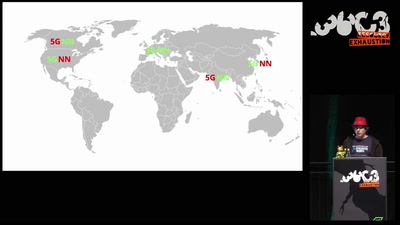

5G & Net Neutrality

Status of the Net Neutrality Reform in Europe

55 min

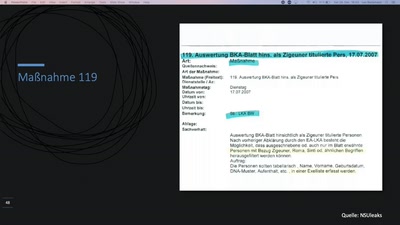

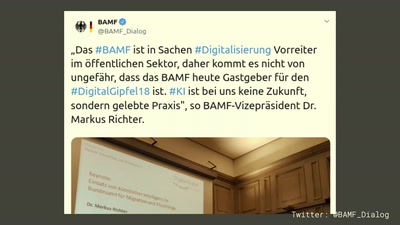

Digitalisierte Migrationskontrolle

Von Handyauswertung, intelligenten Grenzen und Datentöpfen

61 min

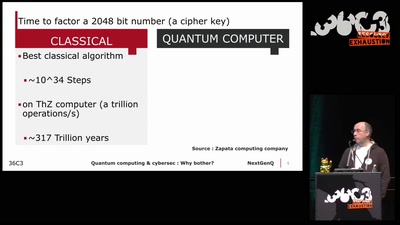

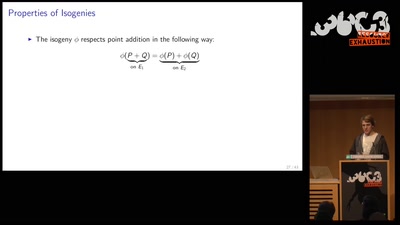

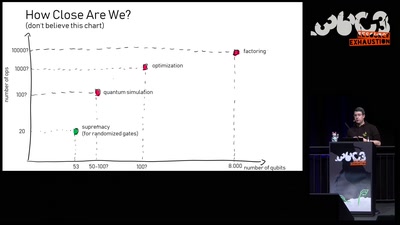

Quantum Computing: Are we there yet?

An introduction to quantum computing and a review of the…

40 min

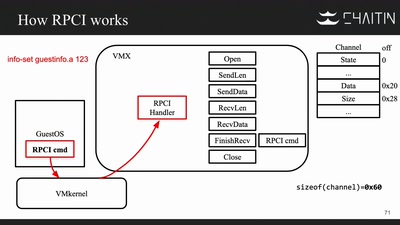

The Great Escape of ESXi

Breaking Out of a Sandboxed Virtual Machine

40 min

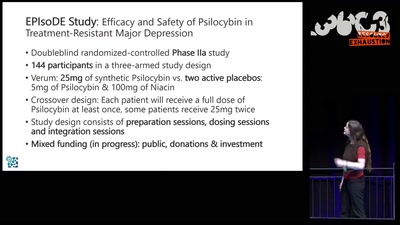

Psychedelic Medicine - Hacking Psychiatry?!

Psychedelic Therapy as a fundamentally new approach to…

38 min

Unpacking the compromises of Aadhaar, and other digital identities inspired by it

Governments around the world are implementing digital…

52 min

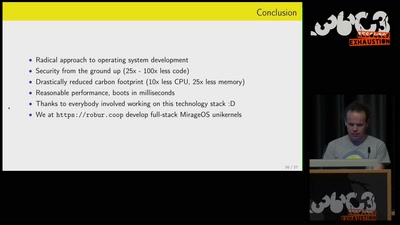

Leaving legacy behind

Reducing carbon footprint of network services with MirageOS…

41 min

Fridays for Future (de)

Schule schwänzen für das Klima

41 min

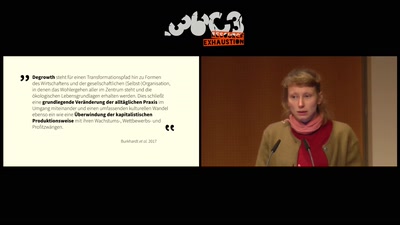

Framing digital industry into planetary limits and transition policies

The environmental costs of digital industry and pathways to…

60 min

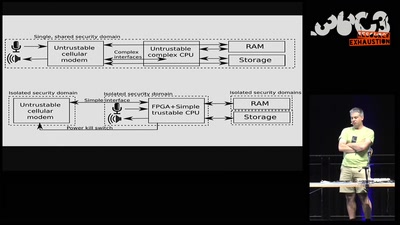

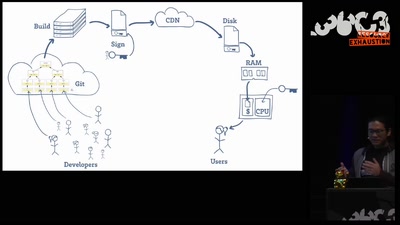

Open Source is Insufficient to Solve Trust Problems in Hardware

How Betrusted Aims to Close the Hardware TOCTOU Gap

61 min

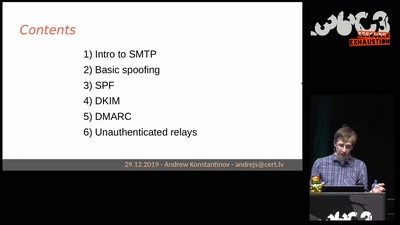

Email authentication for penetration testers

When SPF is not enough

40 min

Art against Facebook

Graffiti in the ruins of the feed and the…

38 min

The Planet Friendly Web

Warum unser Web nachhaltiger werden muss und wie wir das…

60 min

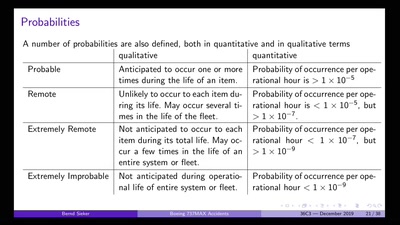

Boeing 737MAX: Automated Crashes

Underestimating the dangers of designing a protection system

63 min

Human Rights at a Global Crossroads

Whistleblowers and the Cases of The Snowden Refugees and…

32 min

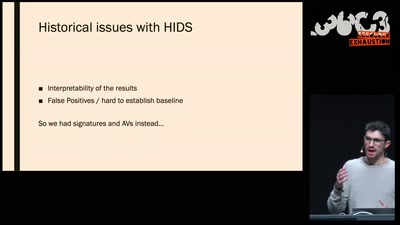

The Case for Scale in Cyber Security

Security Track Keynote

53 min

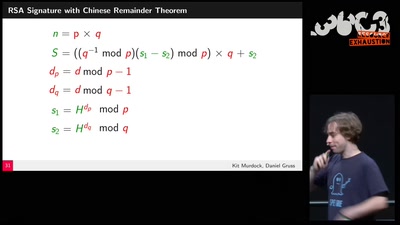

Cryptography demystified

An introduction without maths

64 min

Hacking the Media: Geflüchtete schmuggeln, Nazis torten, Pässe fälschen

Warum wir zivilen Ungehorsam und Subversion mehr brauchen…

58 min

Hack_Curio

Decoding The Cultures of Hacking One Video at a Time

35 min

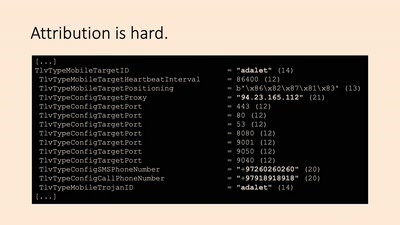

Harry Potter and the Not-So-Smart Proxy War

Taking a look at a covert CIA virtual fencing solution

48 min

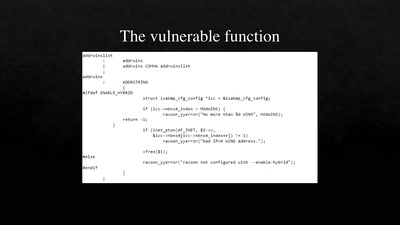

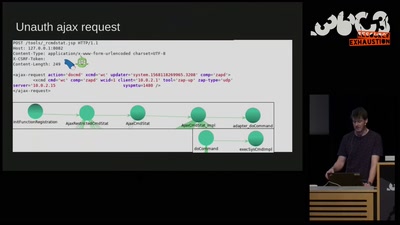

Don't Ruck Us Too Hard - Owning Ruckus AP Devices

3 different RCE vulnerabilities on Ruckus Wireless access…

52 min

The Internet of rubbish things and bodies

A review of the best art & tech projects from 2019. With a…

46 min

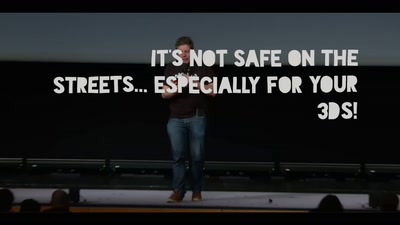

It's not safe on the streets... especially for your 3DS!

Exploring a new attack surface on the 3DS

39 min

The Eye on the Nile

Egypt's Civil Society Under Attack

42 min

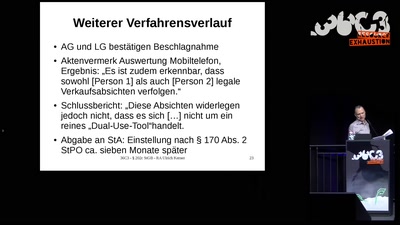

Hackerparagraph § 202c StGB // Reality Check

Cybercrime-Ermittlungen: Vorsicht vor der Polizei! Oder:…

40 min

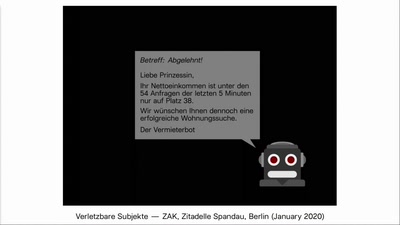

Wohnungsbot: An Automation-Drama in Three Acts

A media-art project which automates the search for flats in…

55 min

ZombieLoad Attack

Leaking Your Recent Memory Operations on Intel CPUs

37 min

Listening Back Browser Add-On Tranlates Cookies Into Sound

The Sound of Surveillance

41 min

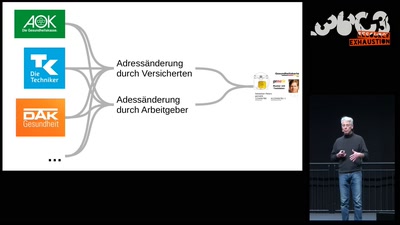

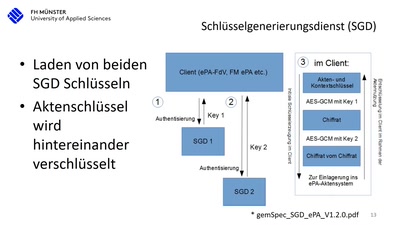

15 Jahre deutsche Telematikinfrastruktur (TI)

Die Realität beim Arztbesuch nach 15 Jahren Entwicklung…

58 min

Energiespeicher von heute für die Energie von morgen

Wohin eigentlich mit all der erneuerbaren Energie?

61 min

Reducing Carbon in the Digital Realm

How to understand the environmental impact of the digital…

59 min

Finfisher verklagen

Rechtsbrüche beim Export von Überwachungssoftware

37 min

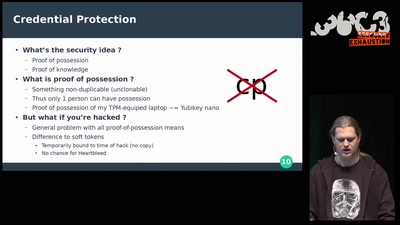

Hacking (with) a TPM

Don't ask what you can do for TPMs, Ask what TPMs can do…

55 min

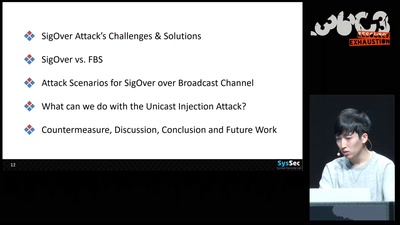

SigOver + alpha

Signal overshadowing attack on LTE and its applications

43 min

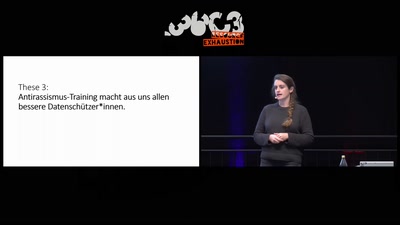

Hirne Hacken

Menschliche Faktoren der IT-Sicherheit

63 min

Das nützlich-unbedenklich Spektrum

Können wir Software bauen, die nützlich /und/ unbedenklich…

43 min

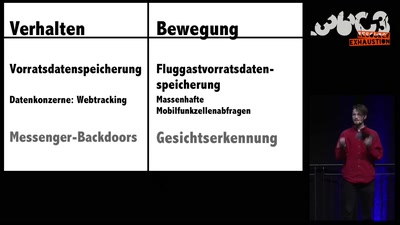

#NoPNR – Let’s kill the next Data Retention Law

How to Stop the Dubious Use of Passenger Name Records by…

41 min

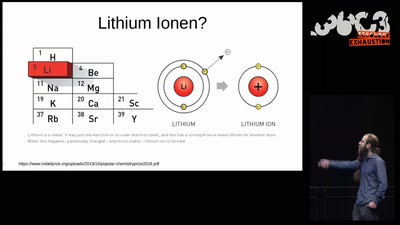

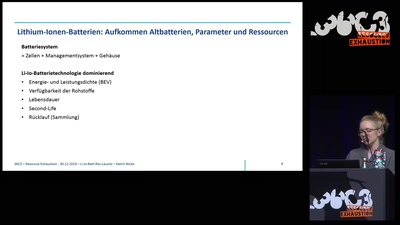

Wandel im Braunkohlerevier: Lithium-Ionen-Batterierecycling

Eine industrielle Perspektive für die Lausitz?

38 min

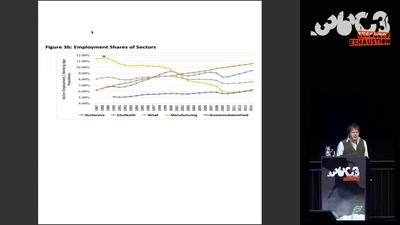

Gerechtigkeit 4.0

Makroökonomische Auswirkungen der Digitalisierung auf den…

53 min

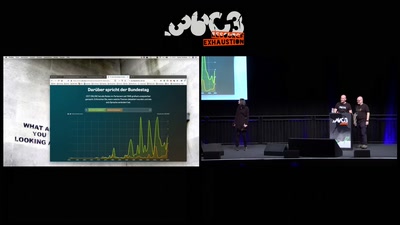

Vom Ich zum Wir

Gesellschaftlicher Wandel in den Reden im Bundestag

58 min

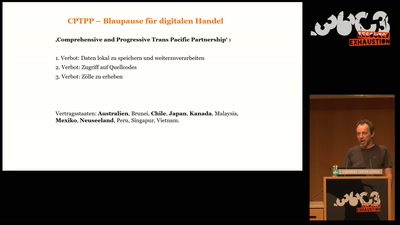

Schweiz: Netzpolitik zwischen Bodensee und Matterhorn

E-ID, E-Voting, Netzsperren und andere netzpolitische…

60 min

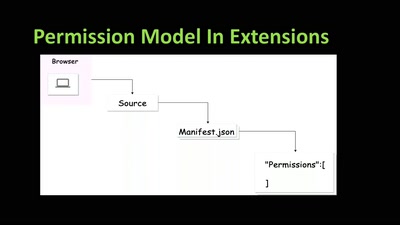

HAL - The Open-Source Hardware Analyzer

A dive into the foundations of hardware reverse engineering…

54 min

How (not) to build autonomous robots

Fables from building a startup in Silicon Valley

44 min

Open Code Verlesung

Lesung des öffentlichen Sourcecodes

38 min

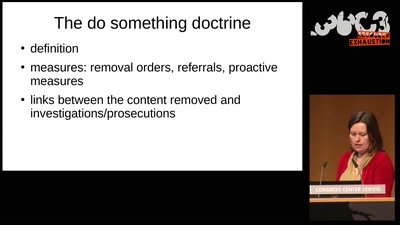

Content take-downs: Who cleans the internet?

EU plans to swipe our freedom of expression under the carpet

56 min

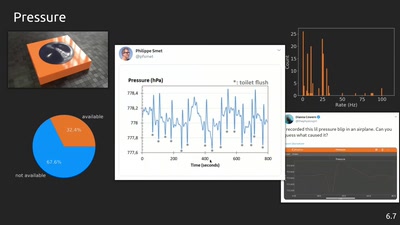

phyphox: Using smartphone sensors for physics experiments

An open source project for education, research and tinkering

58 min

Confessions of a future terrorist

A rough guide to over-regulating free speech with…

57 min

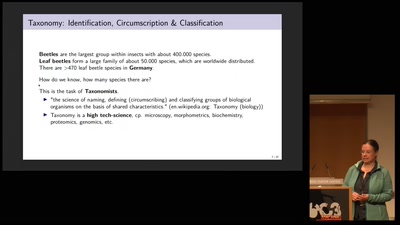

Protecting the Wild

Conservation Genomics between Taxonomy, Big Data,…

64 min

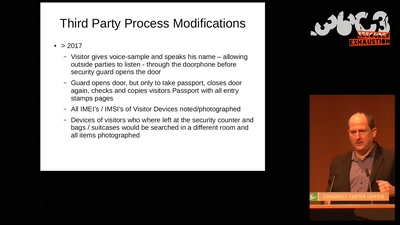

Technical aspects of the surveillance in and around the Ecuadorian embassy in London

Details about the man hunt for Julian Assange and Wikileaks

40 min

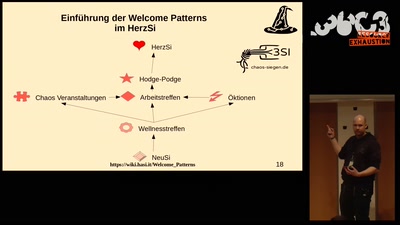

Welcome Pattern - Theorie und Praxis

(Eine Gemeinschaftsproduktion der Haecksen, der…

43 min

The ecosystem is moving

Challenges for distributed and decentralized technology…

61 min

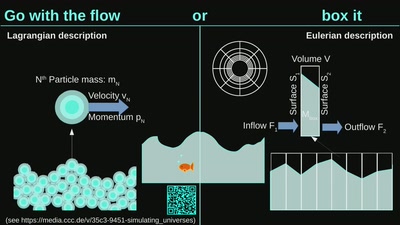

Grow your own planet

How simulations help us understand the Universe

62 min

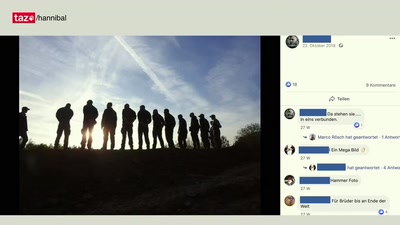

Die Affäre Hannibal

Eine erste Bilanz

41 min

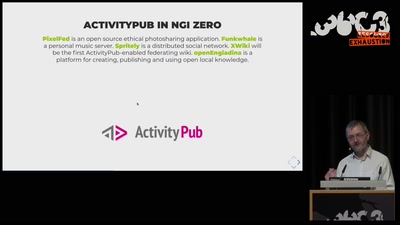

NGI Zero: A treasure trove of IT innovation

Resilient. Trustworthy. Sustainably Open.

113 min

Das Bits&Bäume-Sporangium

8 Mikrokosmen, 8 Expert*innen, je 8 Minuten zu…

57 min

TrustZone-M(eh): Breaking ARMv8-M's security

Hardware attacks on the latest generation of ARM Cortex-M…

58 min

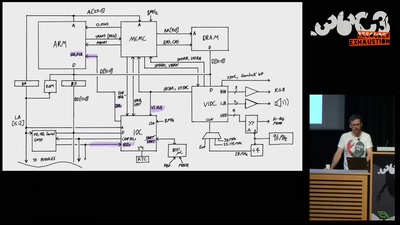

The Ultimate Acorn Archimedes talk

Everything about the Archimedes computer (with zero…

59 min

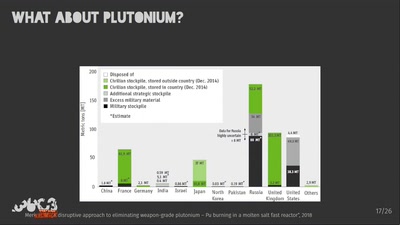

Megatons to Megawatts

Military warheads as a source of nuclear fuel

60 min

Inside the Fake Like Factories

How thousands of Facebook, You Tube and Instagram pages…

62 min

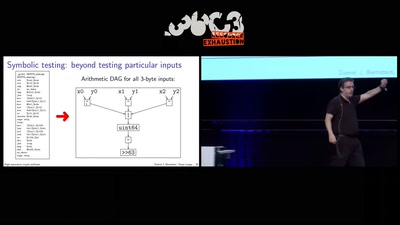

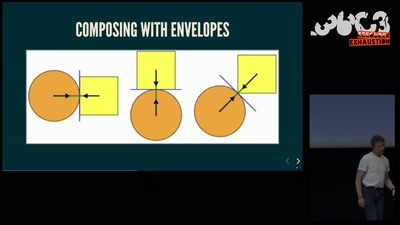

Getting software right with properties, generated tests, and proofs

Evolve your hack into robust software!

59 min

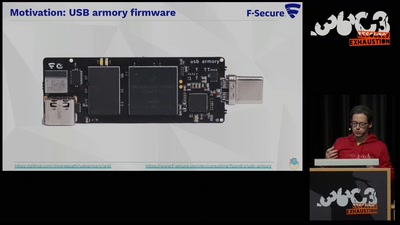

TamaGo - bare metal Go framework for ARM SoCs.

Reducing the attack surface with pure embedded Go.

63 min

Was tun bevor es brennt - wie gründe ich eigentlich einen Betriebsrat?

Wie gründe ich einen Betriebsrat, bevor die Kacke dampft?

63 min

Science for future?

What we can and need to change to keep climate change low -…

40 min

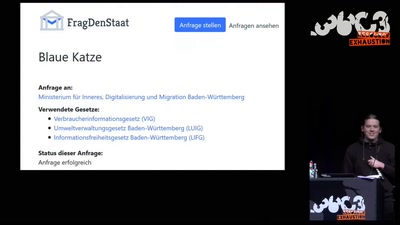

Das Mauern muss weg

Best of Informationsfreiheit

40 min

Der netzpolitische Jahresrückblick

War alles schon mal besser

62 min

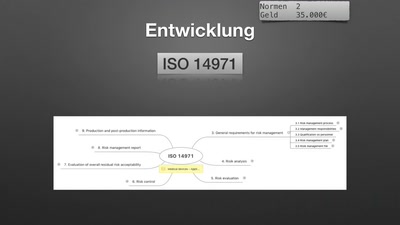

Warum die Card10 kein Medizinprodukt ist

Was müssen Medizinproduktehersteller einhalten (und was…

38 min

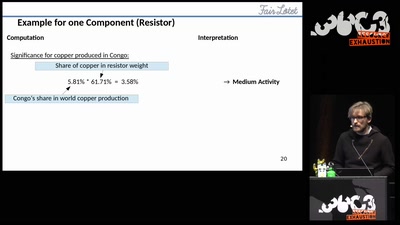

Fairtronics

A Tool for Analyzing the Fairness of Electronic Devices

54 min

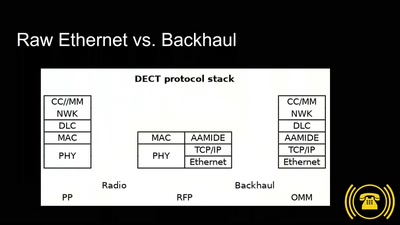

#mifail oder: Mit Gigaset wäre das nicht passiert!

DECT is korrekt.

61 min