23 min

Be Whoever You Want to Be

27 min

Keats, Wordsworth and Total Surveillance

38 min

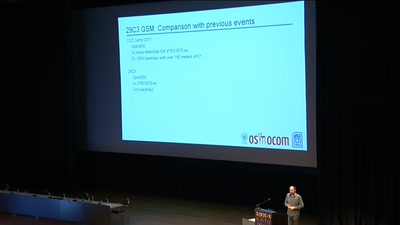

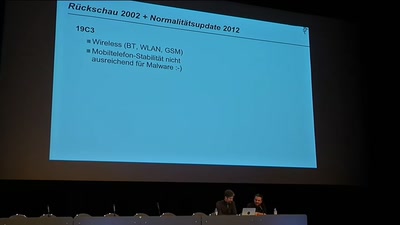

NOC Review about the 29C3

40 min

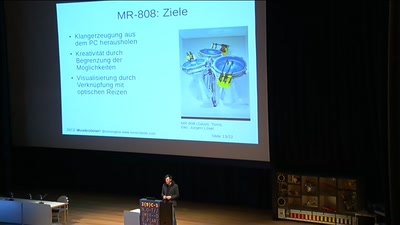

Wie Roboterinstrumente zum Musik machen benutzt werden…

40 min

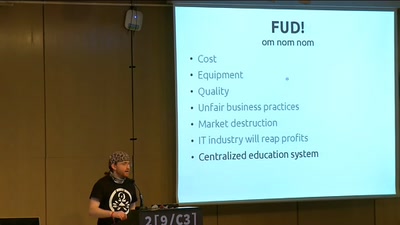

How big business fights open education in Poland, and how…

42 min

Informationsfreiheit in Deutschland. Ein Sachstand.

45 min

Experiments of the historical psychic

45 min

Stand gestern, heute und morgen

45 min

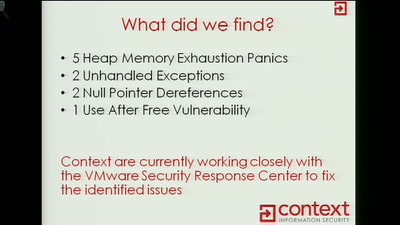

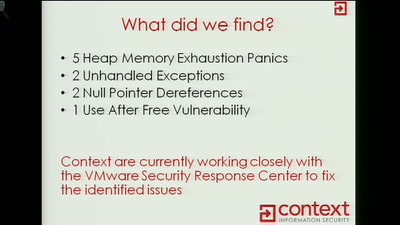

Exploiting VMWARE ESXi Binary Protocols Using CANAPE

45 min

or how to turn a phone into a BTS

47 min

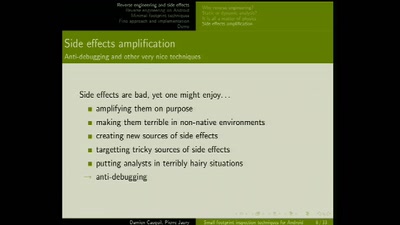

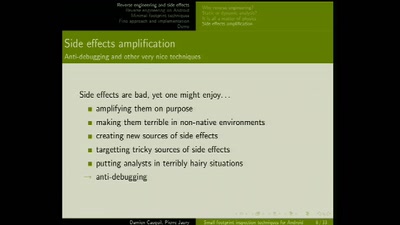

Reverse engineering on Android platforms

48 min

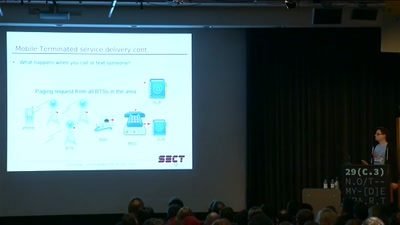

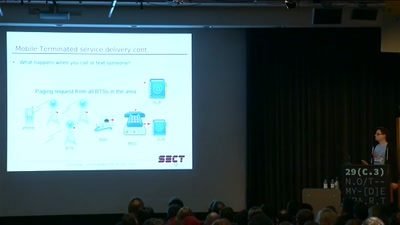

adventures in mobile paging

48 min

adventures in mobile paging

49 min

Empowering citizen in the wake of Fukushima triple-meltdown…

49 min

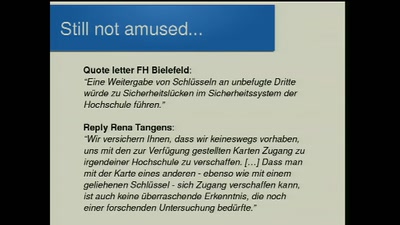

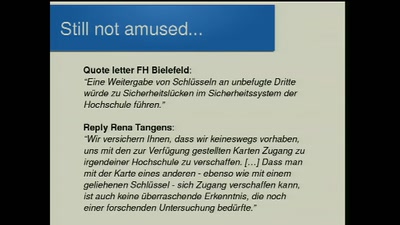

RFID-Studierendenkarten mit Fehlern

51 min

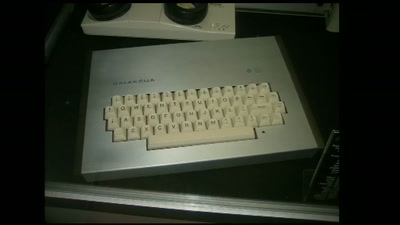

Everything about a Yugoslavian microcomputer halfway…

51 min

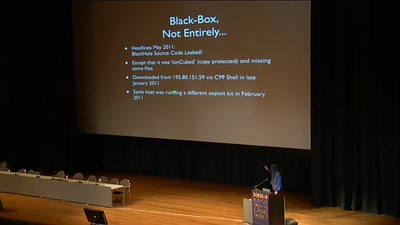

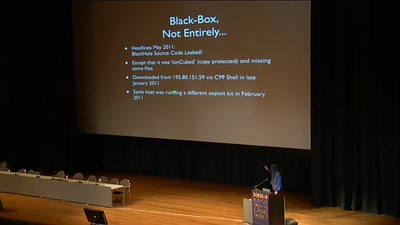

Almost Everything You Ever Wanted To Know About The…

51 min

Offene Quellen zum Bösen und Guten: von downloadbaren…

52 min

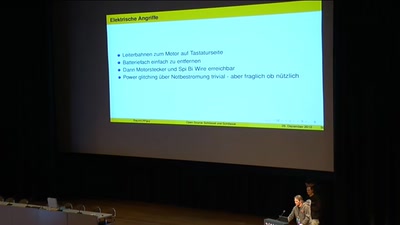

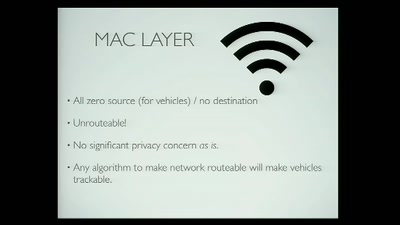

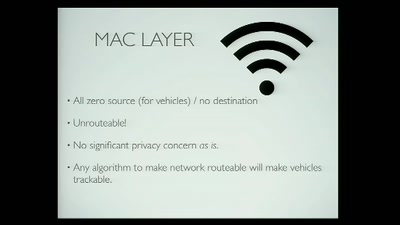

Considerations for the Connected Vehicle

52 min

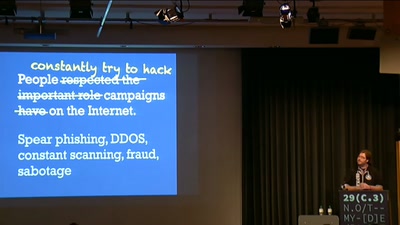

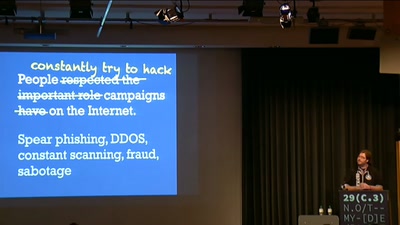

Security and the 2012 US Presidential Election

54 min

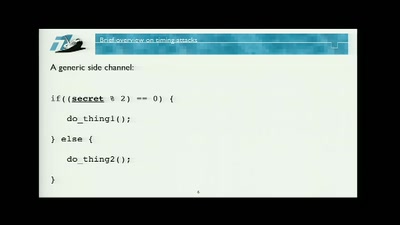

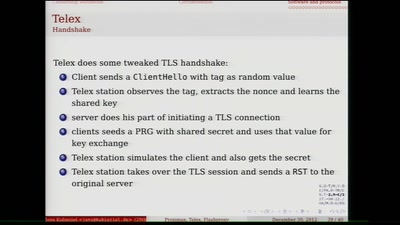

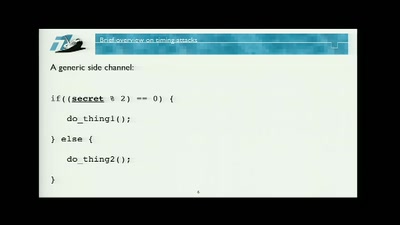

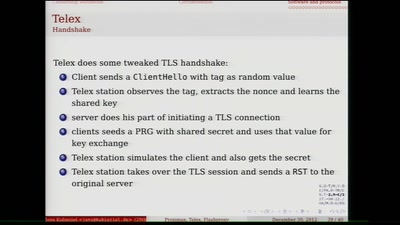

Mitigating Timing Side Channels on the Web

54 min

Just because you are paranoid doesn't mean your phone isn't…

54 min

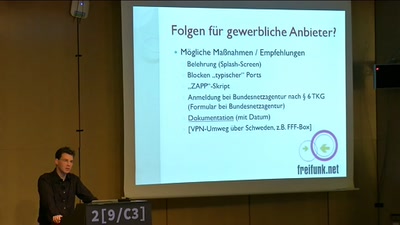

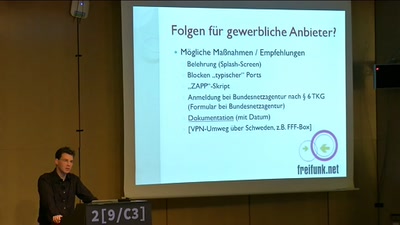

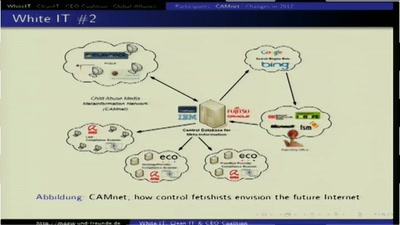

Wie die Exekutive versucht Provider zur Inhaltekontrolle im…

55 min

1.5 Jahre FragDenStaat.de

55 min

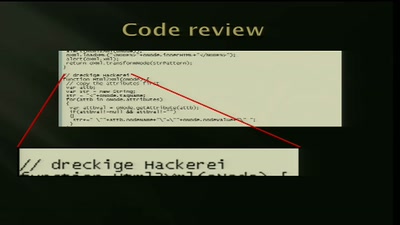

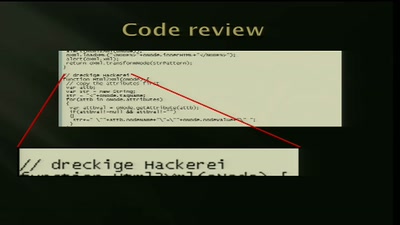

Hijacking client software for fuzz and profit

55 min

The key elements of policy hacking

56 min

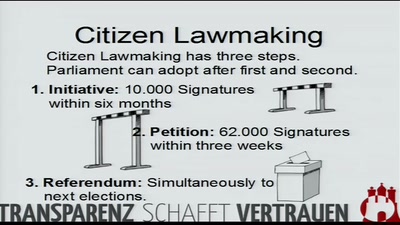

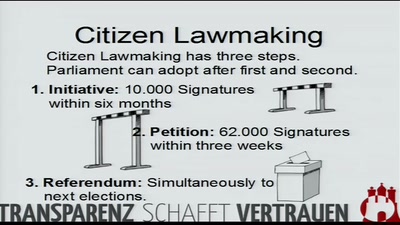

How to further transparency by law – the Hamburg example…

56 min

or: How I Learned to Start Worrying and Love Nuclear Plants

57 min

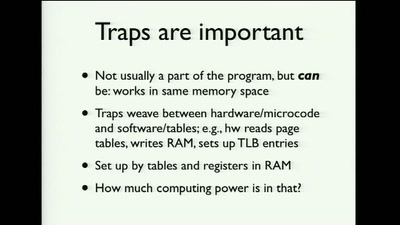

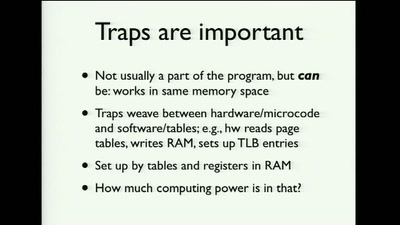

a history of creative x86 virtual memory uses

57 min

262 42 - The full spectrum

58 min

Tracking von Menschen durch in Kleidung integrierte…

58 min

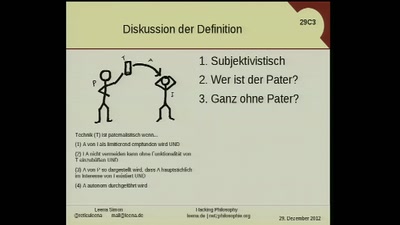

Digitale Mündigkeit, Technikpaternalismus und warum wir…

58 min

An overview of a mobile telephony market and how a…

59 min

Ein Werkstattbericht der GEMA-Alternative C3S

59 min

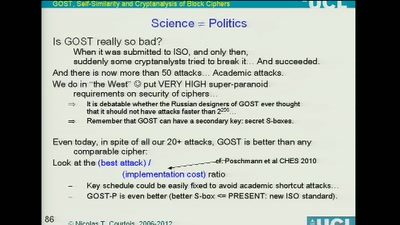

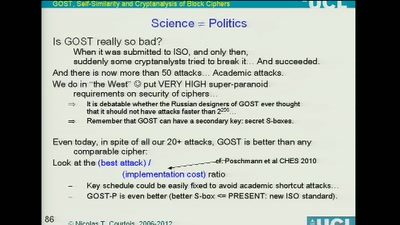

Survey of All Known Attacks on Russian Government…

59 min

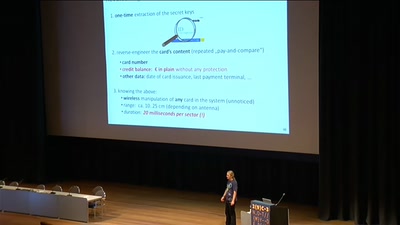

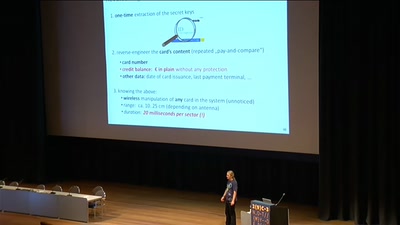

Extracting Secret Keys of Contactless Smartcards

59 min

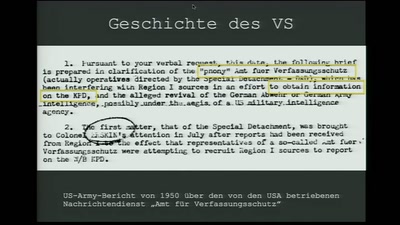

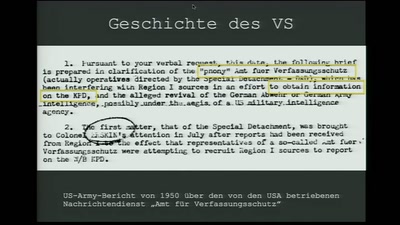

Der Verfassungsschutz schützt die Verfassung so wie…

59 min

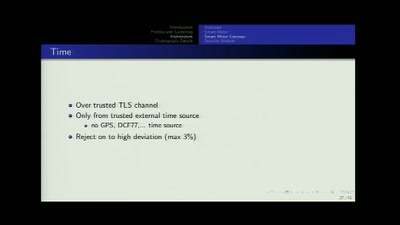

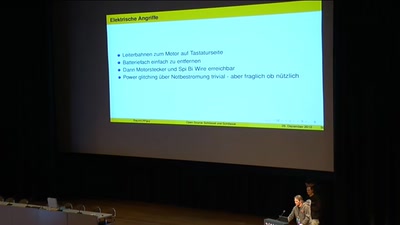

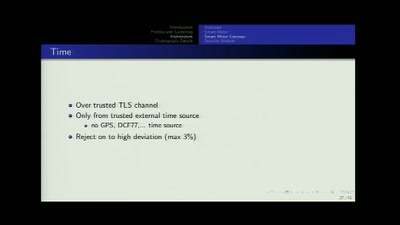

A technological overview of the German roll-out

59 min

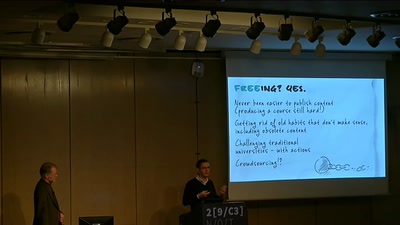

On the way to free(ing) education

59 min

Eine subjektive Bestandsaufnahme

59 min

Was aus dem 57-Sekunden-Gesetz wurde

59 min

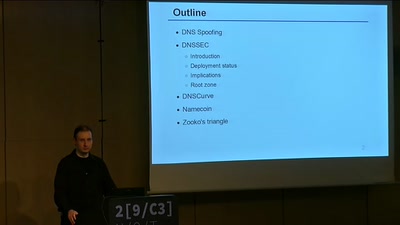

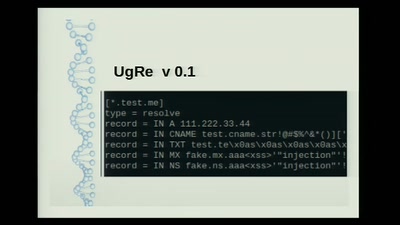

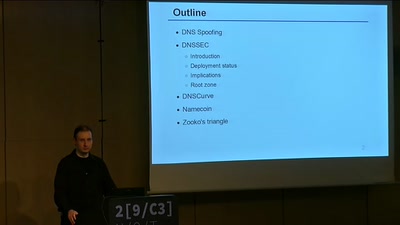

DNSSEC, DNSCurve and Namecoin

59 min

Übersicht über aktuelle Zensurumgehungssoftware

60 min

A latest battle report by some key actors from Brussels

60 min

Von ACTA, IPRED und Freunden

60 min

Einblicke in die Weizenzüchtung

61 min

Will the EU Succeed in Regulating HTTPS?

61 min

Harm Reduction Methodology

61 min

A Positive agenda against the next ACTA, SOPA, and such

63 min

Mehr Transparenz und Teilhabe im Gesetzgebungsprozess

63 min

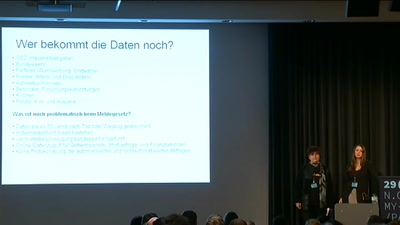

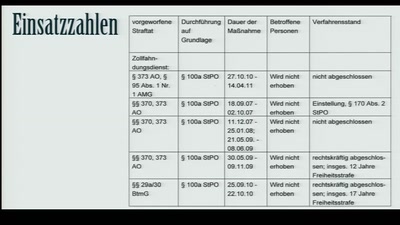

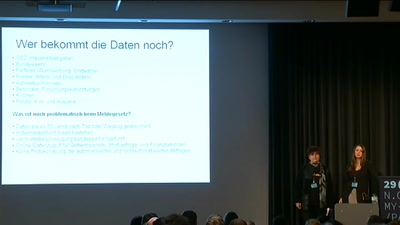

automatisierte staatliche Verdächtigung

63 min

Prototyping Active Disk Antiforensics

68 min

Mapping your enemy Botnet with Netzob

71 min

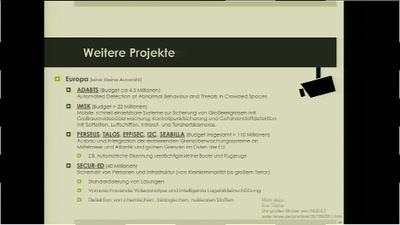

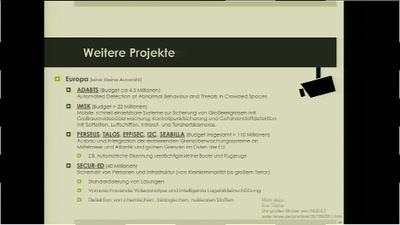

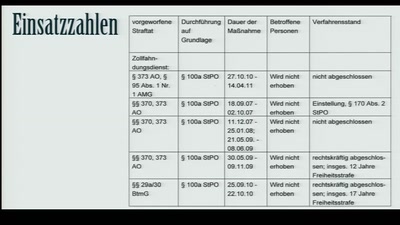

Spionage-Software von Staats wegen

76 min

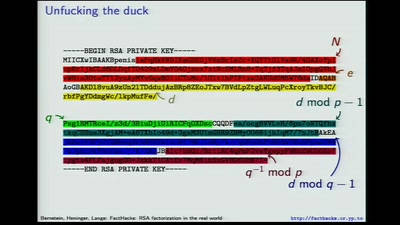

RSA factorization in the real world

83 min

Damit Sie auch morgen schlecht von Ihrem Computer träumen.

85 min

Diesmal mit noch mehr Eurozonen-Spaltung!

89 min

Gebilde(r)ter Hirnsalat – die rhekkcüЯ der Bilderrätsel

138 min

Blowing the Whistle on Spying, Lying & Illegalities in the…