Search for person "Holger H." returned 66 results

43 min

Bin ich ein Erfinder? Und nun?

Ich bin Erfinder oder habe eine Idee, wie geht es jetzt…

28 min

Vision Weiße Ware

Von der unreparierbaren Black-Box zur transparenten…

27 min

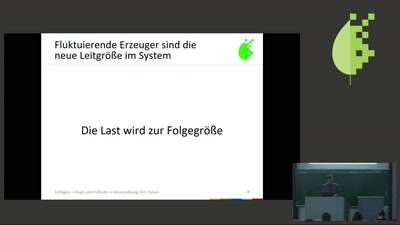

Was bringt die Digitalisierung des Energieversorgungssystems?

Ist eine umfassende „Digitalisierung“ die Voraussetzung für…

68 min

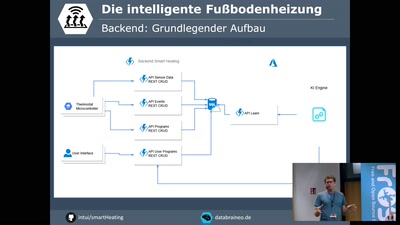

Die intelligente Fußbodenheizung

IoT, Cloud und KI – was will man mehr

52 min

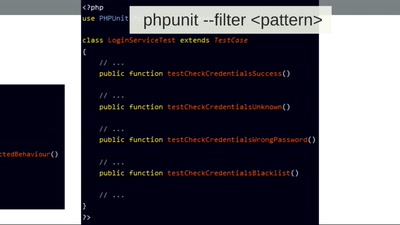

Die Testing-Zonen

Dos und Don’ts des automatisierten Testings

55 min

Apache Kafka: Lessons learned

Apache Kafka kann manchmal positiv und negativ überraschen.…

37 min

Reproducible Builds - where do we want to go tomorrow?

We've made lots of progress, but we are still far from our…

47 min

Herausforderungen bei der Einführung von Open Source Technologien in Unternehmen

Am Beispiel der Einführung von Containerisierung in der…

61 min

Containing Containers?

"Wie lässt sich der Wal bändigen?"

98 min

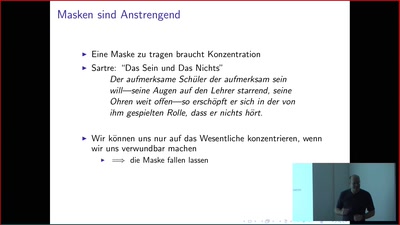

Privatheit

Mehr als etwas zu verbergen

98 min

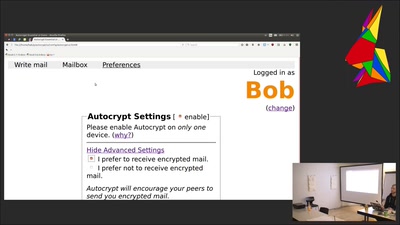

Towards automatic end to end mail encryption

mail encryption overview and hands-on Autocrypt sessions

60 min

Komplexe Abfragen mit aktuellem SQL

SQL wird oft unterschätzt und kann mehr als einfache Joins…

59 min

Hacking EU funding for a decentralizing FOSS project

Understanding and adapting EU legal guidelines from a FOSS…

57 min

Moby Dock im Windkanal

Chancen und Einsatzzwecke von Docker im Computing

28 min