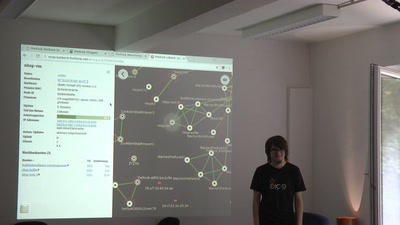

Der Vortrag beginnt mit einer kurzen Analyse der Bedrohungslage und einer Klassifizierung der verschiedenen Angriffsszenarien. Im weiteren werden spezifische Schutzmaßnahmen besprochen und an Hand von Fallbeispielen auf ihre Wirksamkeit geprüft. Zum Abschluss wird ein exemplarischer Hackerangriff auf ein virtualisiertes Computernetzwerk demonstriert.